IAM user 생성

# 개요

맨 처음 aws계정을 만들면, root사용자로 로그인되어있다.

이 root사용자는 모든 권한을 가진 최상위권계정이므로 최대한 사용을 자제하는게 좋다.

참고로 root사용자의 대표적인 권한은 billing권한이다. aws는 청구서가 가장 무서우니까..

그렇다면 어떻게 사용을 자제하는가? 바로 IAM유저를 생성해서 관리자 권한을 주고, 이 IAM유저로

aws를 사용할 예정이다. 물론 권한은 모든 권한을 줄거다.

참고로 IAM유저생성하고 등록하는건 돈안드니까 이번 포스팅에서 하는 실습은 돈걱정은 안해도된다.

# IAM콘솔부터 드가자.

aws 콘솔에서 IAM을 검색해서 IAM콘솔로 드가자.

난 참고로 즐찾도 해줬다.

이렇게 IAM대시보드로 들어가지는데 저기 '사용자'탭으로 접속해라

# IAM user생성

저기 사용자 생성을 누르자.

그럼 사용자세부정보지정 페이지가 나오는데,

저기서 원하는 사용자이름을 적고(로그인할때 필요!!)

콘솔에 액세스권한제공을 클릭한다.

자동생성된암호에 체크되어있는데, 난 내가만든 암호로 쓰려고 사용자 지정 암호를 적어줬다.

그리고 원하는 암호를 적는다(로그인할때 필요!)

다음로그인시 새암호생성은 귀찮아서 체크 해제했다.

다음 버튼을 눌러주자.

# 사용자의 권한설정

사용자가 어떤 권한을 가지고 있는지 설정해야한다.

여러가지 방법이 있는데 이번 포스팅에서 사용할 방법은 사용자그룹을 만들고 이 사용자 그룹에 이 사용자를 추가해줄거다.

이 사용자 그룹에서 설정한 권한들이 있고, 이 사용자그룹에 속한 사용자들은 이 권한들을 사용할 수 있게 된다.

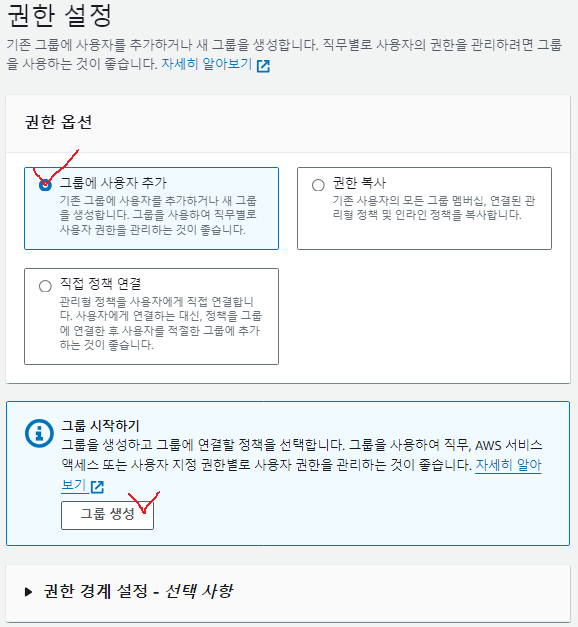

암튼 위에 실습에서 '다음'버튼을 누르면 이러한 페이지로 넘어간다.

이 계정에는 아무런 사용자그룹이 없으므로 그룹을 생성해주자.

맨처음 사용자권한이름을 설정해줘야한다. 난 admins로 만들어줬다.

다음에 정책들이 표준화된걸 선택할 수 있는데, 난 첫번째 관리자 정책을 선택했다. 뭐 그냥 모든권한을 다 주겠다는거다.

그룹이름이 admins이니까.. 직접 정책을 만들어서 하려면 정책생성해서 연결해주면된다.

aws리소스마다 접근,수정하는 권한을 만들수 있고 이러한 권한을 사용자마다, 그룹마다 부여해줄수 있다. 때문에 회사에서 프론트팀은 web인스턴스에, 백단팀은 was인스턴스에, db팀은 db인스턴스에만 접근하도록 할 수도 있고 예를들어 시니어그룹을 만들어서 시니어에겐 최고로 많은 접근권한, junior에겐 조금만 접근하게 등등 다양하게 활용할 수 있다.

암튼 사용자 그룹생성 버튼을 누르면,

요렇게 아까 페이지로 돌아오고, 사용자그룹이 생성된걸 볼 수 있다.

이 사용자 그룹을 체크하고 다음버튼을 눌러 넘어가자.

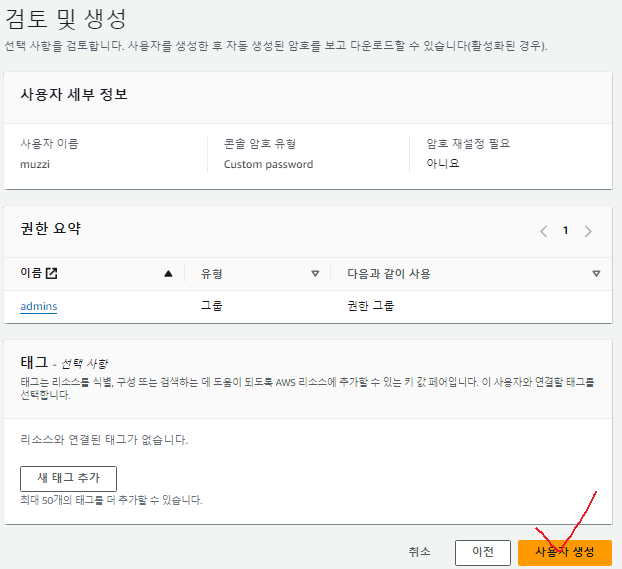

검토화면이 나오고 태그도 설정할수 있는데 많은 aws사용자들이 태그를 안쓴다.

태그 생성해서 리소스,사용자등을 구분해서 자동화할 수 있는데 나도 아직 여기까지는 잘 모르므로 걍 넘어가겠다.

암튼 최종적으로 사용자생성을 누르자.

# 이 IAM유저로 로그인해보자.

마지막으론 이 유저로 콘솔 로그인하는 최종정보가 나온다.

아까 위에서 로그인할때 필요하다는걸 잘 기억해두자.

로그인정보가 중복되므로 새로운 크롬 시크릿모드로 창을 하나 키자.

이 창에 저 콘솔로그인 url을 복사해서 넣으면,

요렇게 저 url에 있는 12자리 숫자를 계정ID로,

사용자이름은 아까 만든 거루넣고 암호도 설정한거 넣고 로그인을 해보자.

이렇게 IAM유저로 잘 접속 한 걸 볼 수 있다.

# MFA설정

IAM유저 콘솔에서 사용자탭을 클릭하면,

콘솔액세스에 MFA없이 활성화라고 되어있는데 안전한 로그인을 위해서 MFA설정을 해주는게 좋다.(거의 필수임.

난 루트유저와 admin IAM유저 모두 설정해줬다.

# 기타

이번 포스팅에서 만든 IAM사용자는 만들고 삭제해줬따.

해킹이 무서워서 ㅠㅠ